Manipulation & Cyberconflits : la guerre de l’ombre. Bienvenue dans un monde où les combats ne se livrent plus uniquement sur des champs de bataille traditionnels, mais dans l’ombre des réseaux, des médias et des infrastructures numériques. Ici, l’information est une arme, la crédibilité une ressource, et chaque décision peut faire basculer l’équilibre des forces.

Ici c’est notre monde.

Dans cette simulation ludique, vous incarnerez avec vos partenaires un stratège engagé dans une lutte de pouvoir sans merci. Vous êtes un conseiller idéaliste ou machiavélique. Vous êtes un technicien avide de tirer les ficelles du cyberespace. Serez-vous l’Attaquant, orchestrant des campagnes d’influence, des cyberattaques et des manipulations sophistiquées ? Ou le Défenseur, tentant de contenir le chaos, de rétablir la confiance et de protéger vos institutions contre une menace invisible mais implacable ?

Votre mission ne se résume pas à faire des choix : elle exige de l’analyse, de l’adaptation et une gestion précise de vos ressources. Chaque action aura un prix, chaque décision façonnera l’issue de votre aventure.

Un système de jeu efficace :

- Deux perspectives distinctes : infiltrez et manipulez en tant qu’attaquant, ou anticipez et neutralisez en tant que défenseur.

- Des défis narratifs dynamiques : vos choix ne sont jamais anodins, et chaque situation peut se retourner contre vous.

- Une gestion stratégique des ressources : intelligence, réputation, temps… Chaque point dépensé peut faire la différence entre succès et échec.

- Un système de résolution formateur : oubliez le simple hasard du dé. Vos décisions, des cartes pouvoir et votre capacité à anticiper détermineront votre avenir.

Tout au long de votre parcours, vous serez confronté à des dilemmes éthiques et stratégiques. Faut-il sacrifier la transparence pour l’efficacité ? Manipuler l’opinion pour un “bien” supérieur ? Votre équipe décidera seule … mais assumerez-vous les conséquences de vos actes ?

Tournez la page et découvrez les règles du jeu. Votre destin est entre vos mains.

Si vous décidez d’en apprendre davantage sur ce projet, poursuivez votre lecture. Sinon, cessez de lire cet article. Vous risqueriez, sur un malentendu, d’être intéressés !

***

Dossier #001 – Accès Restreint

Le néon vacille au-dessus de vous, projetant des ombres nerveuses sur les murs couverts d’écrans et de câbles emmêlés. L’odeur de plastique chauffé et de café froid flotte dans l’air. Une fenêtre clignote sur un moniteur :

Connexion établie…

Déchiffrement du protocole en cours…

Bienvenue, Opérateur.

Une voix synthétique s’élève des haut-parleurs :

« Le monde que tu connais est un mirage. Chaque flux d’information, chaque vidéo virale, chaque scandale qui explose sur ton fil d’actualité… Rien n’est dû au hasard. J.D Vance a-t-il une nouvelle fois dérapé ? Tout est contrôlé, dirigé, manipulé. Ce que tu crois être un débat d’opinion sur la potentielle victoire de l’AFD en Allemagne ? Une opération d’influence soigneusement calibrée. Ce que tu vois comme une simple panne de réseau mettant en berne cette semaine de soldes ? Un test grandeur nature pour une cyberattaque ».

Désormais, tu es de l’autre côté du miroir.

Tu vas devoir choisir ton camp. Attaquant ou Défenseur. Architecte du chaos ou Gardien de l’ordre. Tes décisions façonneront le récit. Tes choix, tes stratégies, tes actions… tout sera enregistré. Une simple erreur, et le monde basculera.

Ce n’est pas un jeu. C’est une guerre de l’ombre.

Un fichier s’ouvre sur l’écran.

Dossier Joint : Protocole de Mission – Découverte du projet

Statut : Non lu

Tu inspires profondément. L’heure n’est plus à la contemplation. Tu cliques. La lecture commence.

Bienvenue dans ce projet visant à créer une simulation efficace pour comprendre les enjeux techniques et géopolitiques de la guerre informationnelle.

Après avoir présenter dans un premier épisode les bases conceptuelles du projet (Voir « Simuler la guerre informationnelle« ), je vais aborder dans ce second épisode les principaux mécanismes du jeu, règles et objectifs. Un prochain article présentera une première partie mais ne lançons pas l’attaque avant d’avoir sécurisé le backdoor. Première leçon, il y aura un peu de vocabulaire technique pour profiter de toutes les références proposées.

Manipulation & Cyberconflits : la guerre de l’ombre – Feuille de route

1 – Le jeu doit permettre d’acquérir des connaissances (validées par la recherche), des compétences, exploitables après une partie

2 – Le jeu doit reposer sur des règles simples pour être rapidement assimilées

3 – Il faut tenir compte du temps disponible et donc offrir un support qui s’adapte aux attentes et contraintes matérielles

*Ceci peut être appliqué à n’importe quel projet. Mon objectif est bien ici de donner des pistes de réflexions pour que chacun puisse proposer son propre jeu de rôle, sa simulation, quelque soit le sujet retenu. Mais revenons à nos lignes de code et entrons dans la matrice.

Mécanismes du jeu

Deux équipes s’affrontent avec pour objectif de marquer des points de victoire en suivant une trame ouverte, définie à l’avance.

Un maître du jeu encadre la partie, la fait vivre, gère le calcul de points, arbitre

=> En fonction des attentes, il est possible d’inclure plus d’équipes, ou d’imaginer un jeu en solo sous la forme d’un « Livre Dont Vous Êtes le Héros »

Le Contexte Narratif : plongée dans une cybercrise

Les joueurs incarnent deux camps :

*Une équipe d’acteurs étatiques et/ou non étatiques chargée de protéger des infrastructures critiques et la population. Ce sont les Défenseurs.

*Un groupe « adverse » qui utilise des cyberattaques pour saboter ou influencer. Ce sont les Attaquants.

*Une campagne divisée en 4 arcs narratifs

- Le jeu propose une campagne complète, reposant sur 4 chapitres/scénarios.

- Dans chacun des arcs narratifs les deux équipes jouent tour à tour. À la fin de chaque arc narratif un bilan est fait avec le MJ.

Chaque arc peut être joué de façon indépendante en fonction des objectifs pédagogiques

Voici la structure retenue pour « Manipulation & Cyberconflits : la guerre de l’ombre »

Arc narratif 1 : Préparer le terrain (campagne de phishing)

Arc narratif 2 : Désinformation et Propagande (manipuler l’opinion publique)

Arc narratif 3 : Cyberattaque étendue (gestion de crise et cyberdéfense)

Arc narratif 4 : La crise internationale (impact sur la société et les relations internationales)

***

Le système de règles en 5 points (pour rappel il faut proposer des mécanismes accessibles)

- Dans chaque équipe il y a trois rôles. Chacun des rôles permet d’effectuer certaines tâches.

- Le MJ propose un texte qui sert de fil narratif. Une fois le texte lut, l’équipe qui doit jouer doit faire un choix.

- Le choix implique une résolution par dé, par dilemme, par défis.

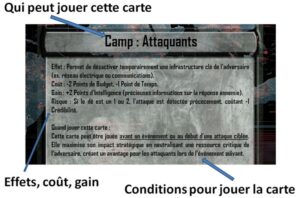

- Chaque équipe peut utiliser des cartes spéciales pour affecter la résolution des choix, gagner des bonus ou infliger des malus aux adversaires.

- Pour faire des actions il faut utiliser des ressources.

**

0001 – Les rôles au sein des équipes

Attaquants : Stratège, analyste, opérateur technique

Défenseurs : Responsable IT (Information Technology), communicant, analyste

*Une fiche est donnée aux joueurs pour expliciter les rôles.

*Le rôle peut être symbolique (jeu de rôle plus ou moins pratiqué), les décisions sont potentiellement communes

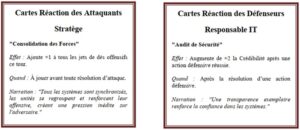

*Chaque rôle dispose de cartes exclusives qui peuvent être jouées pour l’équipe, ce sont les « cartes de réaction »

Ces fiches sont imprimées et plastifiées, en très bonne résolution …

Ces fiches sont imprimées et plastifiées, en très bonne résolution … Chaque rôle dispose de pouvoirs qui sont exclusifs et peuvent être activés à différents moments de la partie.

**

0010 – La narration et les choix

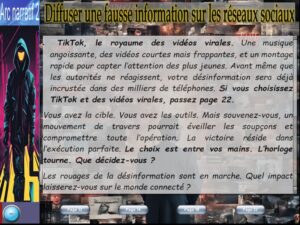

[PAGE 17] – Option 1 : Diffuser une fausse information sur les réseaux sociaux

Dans la pénombre du centre de commandement, les écrans s’illuminent d’une mosaïque de flux Twitter, de hashtags en pleine effervescence et de courbes montrant l’évolution en temps réel des tendances numériques. L’atmosphère est lourde, l’air chargé d’une tension presque palpable. Sur l’un des moniteurs, un conseiller montre une analyse détaillée du sentiment public : le scepticisme monte, mais l’indignation reste à manipuler.

« Nous avons une opportunité en or », déclare une voix grave. Le stratège principal se lève, un sourire en coin, et balance sur la table une clé USB. « Tout ce dont nous avons besoin, c’est d’une étincelle. Une rumeur bien placée, un mot-clé précis, et regardez… »

D’un geste rapide, il fait apparaître un graphique. Une simulation montre l’impact potentiel d’une campagne bien orchestrée : la ligne rouge monte en flèche, les débats s’enveniment, et la confiance dans le gouvernement chute de façon dramatique.

=> Objectifs : créer une ambiance, faire vivre la partie, voici des règles d’or d’un bon jeu de rôle. Mais il s’agit aussi d’apporter des informations à exploiter. L’exemple proposé est tiré de l’arc narratif 1. Le texte est lut par le Maître de jeu, ou le texte peut être distribué simplement aux joueurs pour qu’ils le lisent entre eux. Il est préférable de lire à haute voix avec une petite musique d’ambiance, mais j’y reviendrai. La numérotation des pages n’a aucune logique. Certains élèves ont essayé de faire des arbres comme dans un LDVH (Livre Dont Vous Ête le Héros) pour s’y retrouver et optimiser les choix … ce qui ne sert à rien au regard de mon système de fléchage narratif.

Option 1 : Une crise sanitaire imaginaire

Les mots surgissent sur les écrans comme une morsure : « Nouvelle mutation virale détectée. Hautement contagieuse. Les hôpitaux sont déjà débordés. »

Des images truquées de patients agonisants circulent, accompagnées d’audios censés provenir d’infirmiers en larmes. Des tweets montrent des « centres de quarantaine improvisés », tandis que des vidéos TikTok effrayantes atteignent des millions de vues. La panique s’empare des supermarchés. Les pharmacies voient leurs stocks de masques et de désinfectants épuisés en heures.

Le chaos enfle, alimenté par chaque clic, chaque partage.

Si vous optez pour une crise sanitaire imaginaire, rendez-vous en page 13.

=> Objectifs : proposer des dilemmes aux joueurs et faire continuer à faire passer des connaissances, points de réflexion. Cet extrait est tiré de l’arc narratif 2.

**

0011 – La résolution des choix

Si des preuves émergent de votre manipulation, vous risquez un retournement de l’opinion publique. Si le gouvernement utilise la répression pour contenir le chaos, les défenseurs pourraient renforcer leur contrôle. Prochaine étape : Que faire ensuite ?

Continuer à alimenter la peur : Diffusez des faux témoignages d’hospitalisations massives.

Retirez 3 points de temps s’il vous en reste puis lancez les dés. Jet de dé :

1 : la manipulation est révélée, l’opinion publique se retourne. -2 points d’intelligence pour vous, +2 points de victoire pour les défenseurs ou ces derniers peuvent tirer 2 cartes pouvoir (au choix donc).

2-3-4 : les faux témoignages touchent une partie de la population. Les défenseurs perdent 1 point de crédibilité et 1 point d’intelligence. Vous pouvez tirer une carte pouvoir.

5-6 : Succès critique de l’opération. +2 crédibilité pour les attaquants, gain de deux cartes pouvoirs, -2 points d’intelligence pour les défenseurs. Piste de menace +2

=> Résolution avec des jets de dés = dimension aléatoire qui peut être compensée par des pouvoirs tirés de cartes spéciales. Et bien ça tombe bien, je comptais justement en parler.

**

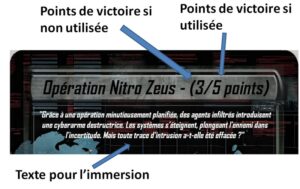

0100 – Les cartes spéciales

*Rajouter une dimension stratégique, de la réflexion et diffuser des connaissances.

*Chacun des camps a son set exclusif de cartes

*Créer de l’incertitude pour tout le monde, ce qui est cohérent avec le fonctionnement du cyberespace

Il existe à ce jour 54 cartes pouvoirs. Les illustrations ont été faites avec l’aide de l’IA. Les cartes ont été affinées afin de conserver un équilibre, ce qui n’est pas toujours chose facile. J’ai fait imprimer ces cartes sous forme de carte de jeu plastifiées, le résultat est très satisfaisant. Les joueurs apprécient d’avoir des objets en main.

**

0101 – Les ressources (chaque équipe dispose du même capital de départ)

Manipulation & Cyberconflits : la guerre de l’ombre repose sur un système de ressources que j’ai voulu simple mais représentatif des enjeux du sujet. Je me suis basé sur mon expérience de ce type de jeux, mais aussi sur mes recherches et diverses lectures. Je suis arrivé à un système reposant sur 3 ressources stratégiques et une ressource capitale.

Les ressources stratégiques (pour activer des pouvoirs et faire des actions)

Temps (10 points) : limite pour les actions critiques (simule la pression). Quand il n’y a plus de points, rajouter un malus (le coût en points = malus. Exemple un coût de 2 points de temps = -2 au jet de dé).

Budget (15 points) : disponible pour mener des actions (cyberdéfense, campagnes de désinformation, etc.). Quand il n’y a plus de points, rajouter un malus (le coût en points = malus. Exemple un coût de 2 points de budget = -2 au jet de dé).

Crédibilité (10 points) : niveau de confiance du public dans les défenseurs ou de succès dans la désinformation des attaquants. Quand il n’y a plus de points, rajouter un malus (le coût en points = malus. Exemple un coût de 2 points de crédibilité = -2 au jet de dé).

La ressource capitale (pour activer des pouvoirs, faire des actions MAIS aussi pour cumuler des points pour le calcul de victoire final)

Intelligence (10 points) : capacité à s’adapter en urgence, à anticiper, en attaque comme en défense. Permet d’utiliser certaines cartes sous certaines conditions. Entre dans le calcul final des points de victoire

**

0110 – Approfondir le gameplay … (options)

Ces options sont inscrites dans les règles mais peuvent être exploitées en fonction du niveau des joueurs, des objectifs suivis. Typiquement certaines sont activées lorsque les joueurs ont déjà fait une ou plusieurs parties, pour renouveler le gameplay.

Utilisation approfondie des « Points d’Intelligence »

Les joueurs peuvent dépenser leurs points d’intelligence pour obtenir des avantages dans la partie.

Par exemple :

**Révéler des informations sur l’attaquant

**Anticiper un événement futur

**Réduire les coûts des actions

*Événements Aléatoires

Pour ajouter du suspense, intégration des événements imprévus

Attaquants : une faille dans leur malware est détectée, réduisant l’efficacité (-1 à leur prochain dé).

Défenseurs : une erreur humaine aggrave la situation (+2 à la Piste de Menace).

Ces événements peuvent être déclenchés par des jets de dés ou à des étapes prédéfinies de l’histoire. C’est le MJ qui place ces événements

Il existe à ce jour 24 fiches événement opérationnelles. Voici quelques exemples :

Fiche 3 : Ransomware

Fiche 4 : La Panne Électrique Mystérieuse

Fiche 13 : Émission de Faux Certificats Carbone

Fiche 18 : Manipulation d’une IA Politique

***

Comment gagner ?

Voici LA question qui taraude tous les joueurs. Afin de rendre l’expérience la plus lisible possible, je pars sur un simple calcul de points. Je travaille en ce moment sur des mécanismes de victoire plus élaboré … mais ceci viendra plus tard.

Ce plateau de jeu est la version alpha. Il sera amélioré en fonction des besoins. Il est destiné à être imprimé et plastifié. Ou cartonné.

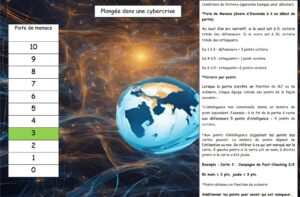

*Piste de Menace (Score d’Escalade)

Un score commun appelé « Piste de Menace » commence à 3.

Chaque action (attaquant ou défenseur) augmente ou diminue ce score. Exemple : une fuite médiatique peut ajouter +3 à la menace, tandis qu’une gestion rapide d’une attaque peut la réduire de -2.

Si la piste atteint 10, les actions provoquent une crise majeure (black-out, émeutes, tensions internationales) et la partie s’arrête. On compte alors le nombre de points obtenus.

Si le scenario / chapitre en cours s’achève sans que le score de menace soit arrivé à 10, on compte les points obtenus au long de la partie (missions accomplies, cartes utilisées etc). Le plus haut score l’emporte (oui c’est très original).

***

Matériel nécessaire

Dé 6 faces (peut être d’autres dés selon les évolutions du jeu)

Set de cartes de pouvoir

Set de cartes de réaction

Support de texte narratif

Feuille de calcul de ressources

Plateau de Piste de menace avec pion

*Option : un bureau virtuel pour le MJ pour utilisation du vidéoprojecteur, avec possibilité d’une ambiance sonore …

J’ai décidé de développer en parallèle, pour exploiter le vidéoprojecteur en classe, un support le Maitre de Jeu. Il sert à automatiser certaines tâches, à apporter de l’ambiance etc. Cette interface tourne sur n’importe quel PC, est très légère et tient sur une clé USB (à moins d’avoir une clé USB ayant une capacité de stockage inférieure à 20 mo ….. Dans ce cas la conserver précieusement, elle peut intéresser le Musée de l’Informatique et du Numérique de France).

Résolution en 1024*768, musiques d’ambiance inclues

Les règles peuvent être consultées, téléchargées. Dans une évolution future il pourrait y avoir un dé virtuel, même si je préfère largement les vrais dés. Une feuille de calcul automatisée est à l’étude.

Les textes trop longs ne sont pas efficaces au tableau. Mais des résumés permettent à tous les joueurs de savoir où nous en sommes.

La narration est faite par le MJ.

La gestion des choix, l’arbre narratif est facilité par cet interface. Un bouton, un lien.

***

Bilan pédagogique

L’activité se termine par une réflexion collective

Quels choix ont été les plus efficaces ?

Quels sont les impacts durables sur la société ou les relations internationales ?

Quelles leçons tirer pour une meilleure gestion des risques numériques ?

Que retirer des parties jouées à ce jour ?

Participation active : chaque élève joue un rôle clé, garantissant une implication constante. Groupe idéal 4 à 6 élèves.

Diversité des expériences : les choix différents enrichissent l’analyse collective et la rejouabilité. L’interaction avec l’autre groupe est essentielle et appréciée.

Apprentissage intégré : les élèves expérimentent les deux côtés (attaque et défense), renforçant leur compréhension globale des enjeux.

Flexibilité : le scénario peut être ajusté pour inclure des éléments spécifiques aux objectifs pédagogiques (éthique, technique, stratégie).

Lors du Séminaire « La démocratie face aux défis du nouveau monde informationnel et médiatique » qui s’est tenu à Clermont-Ferrand le 21 janvier dernier, j’ai eu la chance de pouvoir présenter le jeu à des collègues et de faire une partie. Je remercie d’ailleurs une nouvelle fois Nicolas Rocher, , pour sa confiance.

Les groupes étaient composés de 12 joueurs chacun ce qui a favorisé les échanges. Les joueurs étaient tous novices en la matière (à part 2) et tout a été assimilé très vite. Il est amusant de remarquer que d’emblée les deux camps ont été très agressifs vis à vis de leurs adversaires. Le cyber est décidément propice aux échanges conflictuels !

La partie s’est achevée par une victoire des Défenseurs de 1 point. De façon globale le bilan est très équilibré entre les deux camps, et aucune partie ne s’est achevée par une victoire de plus de 2 points. Pour le moment la piste de menace n’a pas été plus haut que 8 …

Un scenario est joué en 40 minutes ou moins, selon le temps pris par les joueurs pour échanger.

Manipulation & Cyberconflits : la guerre de l’ombre – Perspectives de développement

*Achever l’écriture des 4 arcs narratifs (1 = 100%, 2 = 40%, 3 et 4 = 2%)

*Affiner les règles de victoire et les divers mécanismes

*Achever de développer la plateforme numérique pour accompagner le MJ

*Réflexion de la transposition en un livre qui permettrait de jouer seul pour différencier les apprentissages

To be continued …